传奇发布网站被劫持怎么解决办法

1. 服务器层面劫持:文件被篡改或后门植入

服务器被植入后门程序(如WebShell)后,攻击者可通过远程管理工具修改网站文件、窃取数据库或篡改游戏配置。常见手段包括利用CVE漏洞、弱密码暴力破解或利用共享主机环境中的其他站点漏洞。

2. DNS解析劫持:域名指向恶意服务器

攻击者通过修改DNS记录,将用户访问的域名解析到恶意IP地址。此方式无需直接入侵服务器,但需掌握域名管理权限。常见于域名转移未完成或DNS服务商账户被盗用的情况。

3. 客户端劫持:浏览器或插件被恶意注入

通过修改浏览器主页、搜索引擎设置或注入钓鱼插件,攻击者诱导用户访问恶意网站。此类劫持通常与广告软件或恶意扩展程序相关,需结合系统安全软件排查。

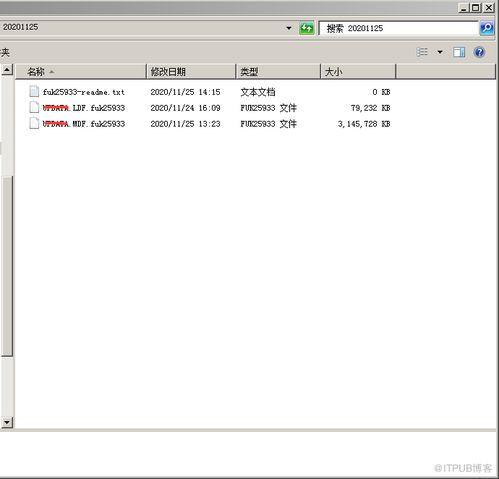

快速排查劫持迹象的实用方法2. 文件完整性检查:定位异常文件

使用FTP工具或SSH连接服务器,对比网站目录与官方备份文件的哈希值(如MD5/SHA256)。重点关注config目录下的数据库配置文件(如config.php)、admin后台目录及核心脚本文件。若发现文件被修改,需立即备份并删除可疑文件。

3. 数据库安全审计:检查异常连接

登录数据库管理工具(如phpMyAdmin),查看是否有异常IP的连接记录。重点排查数据库用户权限是否被过度开放(如赋予远程访问权限),并检查是否有未授权的表或字段被创建。

4. 日志分析:追踪攻击路径

检查服务器访问日志(如Apache的access.log、Nginx的access.log)和错误日志(error.log),定位异常IP的访问时间和请求内容。若发现频繁的404错误或可疑的SQL查询,需结合攻击日志进一步分析。

紧急修复劫持的4个关键步骤3. 清除后门与恶意文件

使用杀毒软件(如ClamAV)或专业工具(如Maldet)扫描服务器,删除检测到的后门文件。对于顽固后门,需手动检查以下目录:

/includes/ /modules/ /data/ /admin/

建议定期备份网站文件至离线存储,并启用版本控制(如Git)以便快速回滚。

4. 恢复配置文件与数据库

从官方备份中恢复config.php、database.php等关键配置文件,并使用数据库管理工具修复损坏的表。若无法获取备份,可尝试从历史版本中恢复,但需确保备份完整性。

5. 更新安全策略与补丁

立即更新服务器操作系统、Web服务器软件(如Apache/Nginx)、数据库系统及传奇发布框架(如M2Engine)的最新安全补丁。禁用不必要的服务(如Telnet、FTP)和弱端口(如

21、22),并启用防火墙规则限制外部访问。

6. 域名与DNS安全加固

若劫持源于DNS解析,需联系域名注册商或DNS服务商,更新域名的DNS记录(A记录、MX记录)并启用DNSSEC验证。同时检查域名转移状态,确保未被他人非法转移。

预防劫持的长期安全措施5. 强化服务器与网站安全

启用SSH密钥认证(禁用密码登录)、使用HTTPS协议(强制全站加密)、定期轮换数据库密码及FTP密码。建议部署Web应用防火墙(WAF)如ModSecurity,并配置规则过滤可疑请求(如SQL注入、XSS攻击)。

6. 监控与应急响应机制

设置服务器日志监控(如ELK Stack),实时检测异常行为(如频繁的404错误、数据库连接失败)。制定劫持应急预案,包括隔离受感染服务器、恢复备份及通知用户等步骤。

7. 用户教育与安全意识提升

在网站显著位置发布安全公告,提醒用户勿点击可疑链接或下载不明文件。定期向用户发送安全提示(如使用强密码、定期更新客户端),并建立用户反馈渠道以便及时发现问题。

段落 传奇发布网站被劫持是网络安全中的常见威胁,需通过技术排查、紧急修复与长期防护相结合的方式应对。站长应建立从文件备份、日志监控到应急响应的完整安全体系,并定期进行安全审计与漏洞扫描,以降低劫持风险。同时,提升用户安全意识与配合度,可有效减少因用户操作失误导致的安全事件。