传奇发布网站被劫持了怎么办

1. 域名劫持:通过DNS篡改或CC攻击强制跳转至恶意页面

域名劫持是最常见的劫持方式,攻击者可能通过修改DNS服务器解析记录,将用户访问的传奇发布网站强制跳转至钓鱼网站或恶意软件下载页。,玩家输入正常域名后,实际访问的是攻击者控制的虚假服务器,导致账号密码被盗取或游戏资源被篡改。更隐蔽的劫持方式包括利用CC攻击(持续高流量请求)使网站服务器崩溃,迫使管理员重置域名解析记录,趁机植入恶意代码。

2. 后门植入:通过漏洞入侵服务器并植入木马程序

若传奇发布网站的服务器存在未修复的安全漏洞(如FTP弱密码、PHP版本过旧),攻击者可能通过暴力破解或漏洞利用工具入侵服务器。入侵成功后,攻击者会在服务器后台植入后门程序,通过隐蔽文件(如.htaccess、webshell)持续控制网站。这类劫持的危害最大,因为后门程序可能长期存在,即使网站表面恢复正常,攻击者仍可通过后门窃取数据或篡改内容。

3. 恶意代码注入:通过SQL注入或XSS攻击篡改页面内容

传奇发布网站的页面可能存在SQL注入漏洞(如未过滤用户输入的注册信息),攻击者通过构造恶意SQL语句,可查询或修改数据库中的玩家数据。XSS(跨站脚本攻击)漏洞可能导致攻击者在页面中注入恶意脚本,当其他用户访问该页面时,脚本会自动执行,窃取用户信息或篡改页面内容(如修改游戏货币数量)。这类劫持通常不会导致服务器完全失控,但会直接影响用户体验和账号安全。

紧急处理步骤:从检测到隔离2.1 快速隔离受影响服务器

发现网站被劫持后,应立即断开服务器与互联网的连接(如关闭防火墙或切换至内网环境),防止攻击者进一步扩散恶意代码。同时,备份网站数据(包括数据库、配置文件、源代码)到本地安全位置,以便后续恢复。

2.2 全盘扫描与修复漏洞

使用杀毒软件(如ClamAV、Malwarebytes)对服务器进行全盘扫描,清除发现的恶意文件。对于发现的漏洞(如未更新的PHP版本、弱密码的FTP账户),应立即修复:升级PHP到最新稳定版、修改FTP账户密码为强密码(包含大小写字母、数字、符号)、删除不必要的后台管理账户。修复后需重新测试网站功能,确保无残留漏洞。

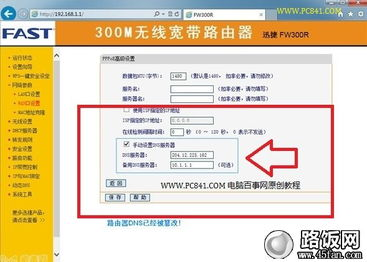

2.3 恢复域名解析与HTTPS配置

若域名被劫持,需登录域名注册商的管理后台,检查DNS解析记录是否被篡改。正常情况下,A记录应指向服务器IP,CNAME记录应指向域名解析服务提供商的地址。若发现异常记录(如指向攻击者控制的IP),应立即删除并重新设置正确的解析记录。应启用HTTPS协议(通过Let's Encrypt免费证书),防止劫持者通过HTTP重定向到恶意页面。

预防措施:从技术到管理3.1 强化服务器安全配置

服务器应安装防火墙(如iptables、ufw)并限制不必要的端口开放(如仅保留

80、

443、22端口)。使用SSH密钥认证代替密码登录,禁用root账户的SSH登录权限。定期更新操作系统、Web服务器(如Apache、Nginx)、数据库(如MySQL、MariaDB)和PHP版本,修复已知的安全漏洞。

3.2 实施代码安全规范

传奇发布网站的代码应遵循安全编码规范:对用户输入进行严格过滤(如使用预处理语句防止SQL注入)、对敏感操作(如修改数据库、删除文件)进行二次验证、对上传的文件进行病毒扫描。应定期备份代码库和数据库,并将备份文件存储在独立于服务器的安全位置(如云存储或离线硬盘)。

3.3 建立监控与应急响应机制

部署网站监控工具(如Fail2Ban、Wazuh),实时检测异常登录行为(如多次失败的SSH登录)、异常文件修改(如网站根目录下的新文件)和异常流量(如CC攻击)。同时,应制定应急响应流程,明确发现劫持后的处理步骤(如隔离服务器、扫描修复、恢复数据),并定期进行应急演练,确保团队熟悉操作流程。

段落 传奇发布网站被劫持后,用户需从检测、隔离、修复、预防四个阶段入手,快速恢复网站安全。技术层面,应通过全盘扫描、漏洞修复、域名解析恢复等手段消除劫持痕迹;管理层面,需强化服务器安全配置、实施代码安全规范、建立监控与应急响应机制。定期备份数据、更新软件版本、限制不必要的端口开放等基础安全措施,可有效降低劫持风险。通过系统化的应对策略,用户不仅能恢复网站的正常运行,更能提升整体安全防护能力。